+49 (7151) 369 00 - 331

Biographie

Benjamin Daur ist als Senior IT-Consultant Teil des Cloud-Consulting-Teams bei audius. Mit seinem umfassenden Know-how ist er Experte für alle Bestandteile der Lösungen Microsoft 365, Microsoft Azure sowie deren Einsatzmöglichkeiten beim Kunden.

Normaler Abstand nach oben

Normaler Abstand nach unten

Phishing-Attacken sind eine ständige Bedrohung für Unternehmen und Organisationen, insbesondere in der digitalen Landschaft von heute. Ihre raffinierte Natur und ihre Fähigkeit, Nutzer zu täuschen, machen sie zu einer ernsthaften Gefahr für die Sicherheit sensibler Informationen. Besonders in Microsoft 365, einer weit verbreiteten Plattform für Unternehmen, sind Phishing-Angriffe eine reale Gefahr.

In diesem Artikel untersuchen wir die typische Vorgehensweise von Phishing-Attacken und deren Auswirkungen in Microsoft 365. Wir beleuchten auch, wie Sie angemessen reagieren können, falls Sie Opfer eines solchen Angriffs werden, und bieten praxisnahe Tipps, um proaktiv die Wahrscheinlichkeit für erfolgreiche Phishing-Attacken zu senken.

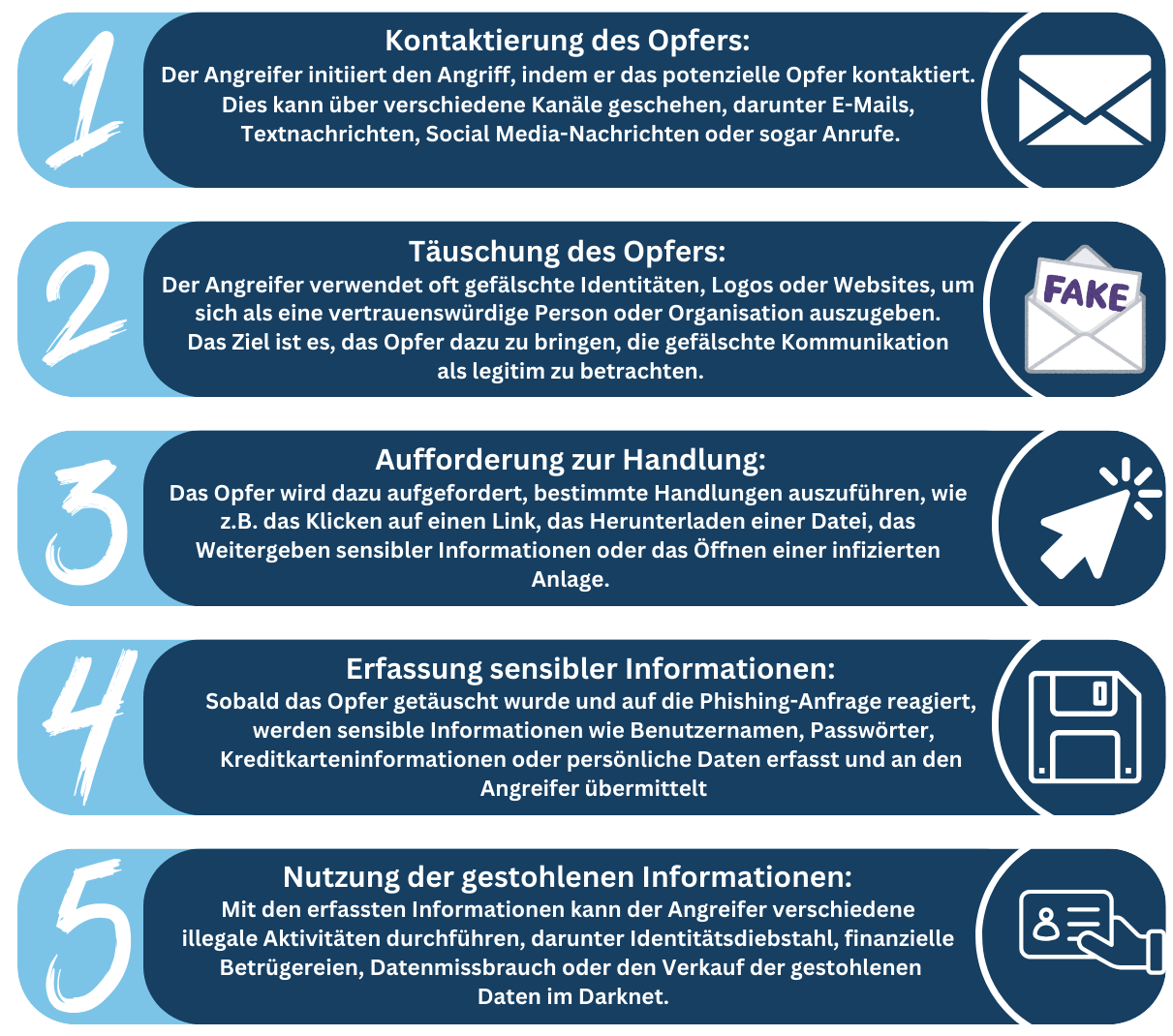

Wie laufen Phishing-Attacken ab?

Normaler Abstand nach oben

Normaler Abstand nach unten

Phishing-Attacken sind oft raffiniert und gut getarnt, um Nutzer zu täuschen und sensible Informationen zu stehlen. Im Allgemeinen folgen Phishing-Attacken einem ähnlichen Ablauf, der sich jedoch je nach Angriffsmethode und Zielgruppe unterscheiden kann. Hier ist eine typische Vorgehensweise, wie Phishing-Attacken ablaufen:

Phishing-Attacken können in ihrer Komplexität variieren und sich ständig weiterentwickeln, um den Sicherheitsmaßnahmen einen Schritt voraus zu sein. Es ist wichtig, dass Benutzer die Anzeichen von Phishing erkennen und wissen, wie sie sich dagegen schützen können, um sich und ihre Daten zu sichern.

Die Auswirkungen von Phishing-Attacken in Microsoft 365

Normaler Abstand nach oben

Normaler Abstand nach unten

Microsoft 365 ist eine weit verbreitete Plattform für Unternehmen und Organisationen, die eine Vielzahl von Diensten wie E-Mail, Dokumentenverwaltung und Zusammenarbeit bietet. Aufgrund seiner Beliebtheit und weitläufigen Verwendung ist Microsoft 365 auch ein attraktives Ziel für Phishing-Attacken. Die Auswirkungen von Phishing-Attacken in Microsoft 365 können vielfältig und schwerwiegend sein:

- Datendiebstahl und Datenverlust: Phishing-Attacken können dazu führen, dass Angreifer Zugriff auf vertrauliche Daten und Informationen erhalten, die in Microsoft 365 gespeichert sind. Dies kann sensible Geschäftsdaten, persönliche Informationen von Mitarbeitern oder Kunden sowie geistiges Eigentum umfassen.

- Verlust des Zugriffs auf wichtige Dienste: Durch Phishing-Angriffe können Angreifer die Kontrolle über Benutzerkonten in Microsoft 365 erlangen. Dies kann dazu führen, dass legitime Benutzer den Zugriff auf ihre E-Mails, Dokumente und andere Dienste verlieren, was den Geschäftsbetrieb erheblich beeinträchtigen kann.

- Rufschädigung und finanzielle Verluste: Wenn sensible Informationen durch eine Phishing-Attacke kompromittiert werden, kann dies zu einem Verlust des Vertrauens von Kunden und Partnern führen. Darüber hinaus können Unternehmen mit rechtlichen Konsequenzen und finanziellen Verlusten konfrontiert werden, insbesondere wenn Datenschutzverletzungen gemeldet werden müssen.

- Verbreitung von Malware und Ransomware: Einige Phishing-Attacken in Microsoft 365 können darauf abzielen, schädliche Dateien oder Links zu verbreiten, die dazu führen können, dass Malware oder Ransomware auf den betroffenen Systemen installiert wird. Dies kann zu weiteren Sicherheitsproblemen und Datenverlusten führen.

Normaler Abstand nach oben

Normaler Abstand nach unten

Wird erkannt, dass man Opfer einer Phishing-Attacke geworden ist, fällt die Reaktion in Unternehmen häufig recht wirr aus. Verschiedenste Dinge werden geprüft und vermeintlich behoben, wobei teilweise wichtige Hinweise vernichtet und weitere Tore für die Angreifer geöffnet werden.

Deshalb ist die oberste Prämisse: bewahren Sie Ruhe und gehen Sie nach Plan vor. Nur so können Sie feststellen, welchen Schaden die Angreifer anrichten konnten und die richtigen Lehren ziehen, um eventuelle Lücken zu schließen und derartige Angriffe in Zukunft zu verhindern.

Sollten Sie merken, dass Sie bzw. Ihre Organisation Opfer einer Phishing-Attacke geworden sind, sollten Sie unter anderem die folgenden Schritte befolgen:

- Deaktivieren Sie betroffene Konten: Wurde ein betroffenes Konto definiert, muss dieses umgehend deaktiviert werden, um das weitere Handeln der Angreifer zu unterbinden.

- Widerrufen Sie die Authentifizierungs-Tokens der betroffenen User: Nur so kann sichergestellt werden, dass über bereits ausgestellte Token laufende Sitzungen beendet und die Angreifer ausgesperrt werden.

- Sofortige Benachrichtigung des IT-Sicherheitsteams: Melden Sie den Vorfall unverzüglich dem IT-Sicherheitsteam Ihres Unternehmens oder Ihrer Organisation. Je früher das Sicherheitsteam informiert wird, desto schneller können sie Maßnahmen ergreifen, um den Angriff einzudämmen und den Schaden zu minimieren.

- Ändern Sie die Anmeldeinformationen: Ändern Sie das Passwort des betroffenen Kontos. Prüfen Sie außerdem, ob von den Angreifern neue Authentifizierungsmethoden zum Konto hinzugefügt wurden.

- Überprüfen von E-Mails und Dateien: Durchsuchen Sie Ihre E-Mails und Dateien in Microsoft 365 sorgfältig, um festzustellen, ob der Angreifer auf sensible Informationen zugegriffen hat oder schädliche Inhalte verbreitet hat. Die Verwendung des Unified Audit Log bietet hier eine Möglichkeit zur detaillierten Analyse über mehrere Dienste hinweg.

- Informieren Sie betroffene Parteien: Wenn sensible Informationen von der Phishing-Attacke betroffen sind, informieren Sie unverzüglich betroffene Mitarbeiter, Kunden oder Partner über den Vorfall. Bieten Sie Anleitungen zur Überprüfung und Sicherung ihrer eigenen Konten und Daten an.

- Durchführung einer forensischen Analyse: Ihr IT-Sicherheitsteam sollte eine forensische Analyse durchführen, um den Umfang des Angriffs zu ermitteln, potenziell betroffene Systeme zu identifizieren und Maßnahmen zur Wiederherstellung der Integrität und Sicherheit der betroffenen Systeme zu ergreifen.

- Sicherheitsmaßnahmen verstärken: Nutzen Sie den Vorfall als Gelegenheit, um Ihre Sicherheitsmaßnahmen zu verstärken. Dies kann die Implementierung zusätzlicher Sicherheitsrichtlinien, Schulungen für Mitarbeiter und die Aktualisierung Ihrer Sicherheitsinfrastruktur umfassen.

Sollten es Sie erwischt haben, dann seien Sie sich bewusst. Sie sind nicht allein. Bereits viele andere Organisationen wurden Opfer und aus der Natur der Sache können solche Angriffe auch nicht mit 100%iger Sicherheit verhindert werden. Es gilt aber im Anschluss an den Angriff sofort die bestehenden Sicherheitsmaßnahmen eingehend zu prüfen und anzupassen.

Proaktiv die Wahrscheinlichkeit für erfolgreiche Phishing-Attacken senken

Normaler Abstand nach oben

Normaler Abstand nach unten

Um die Wahrscheinlichkeit für erfolgreiche Phishing-Attacken in Microsoft 365 proaktiv zu senken, können Unternehmen und Organisationen verschiedene Sicherheitsmaßnahmen implementieren. Folgend eine Auswahl der wichtigsten Maßnahmen, die Sie in Ihrer Organisation umsetzen sollten:

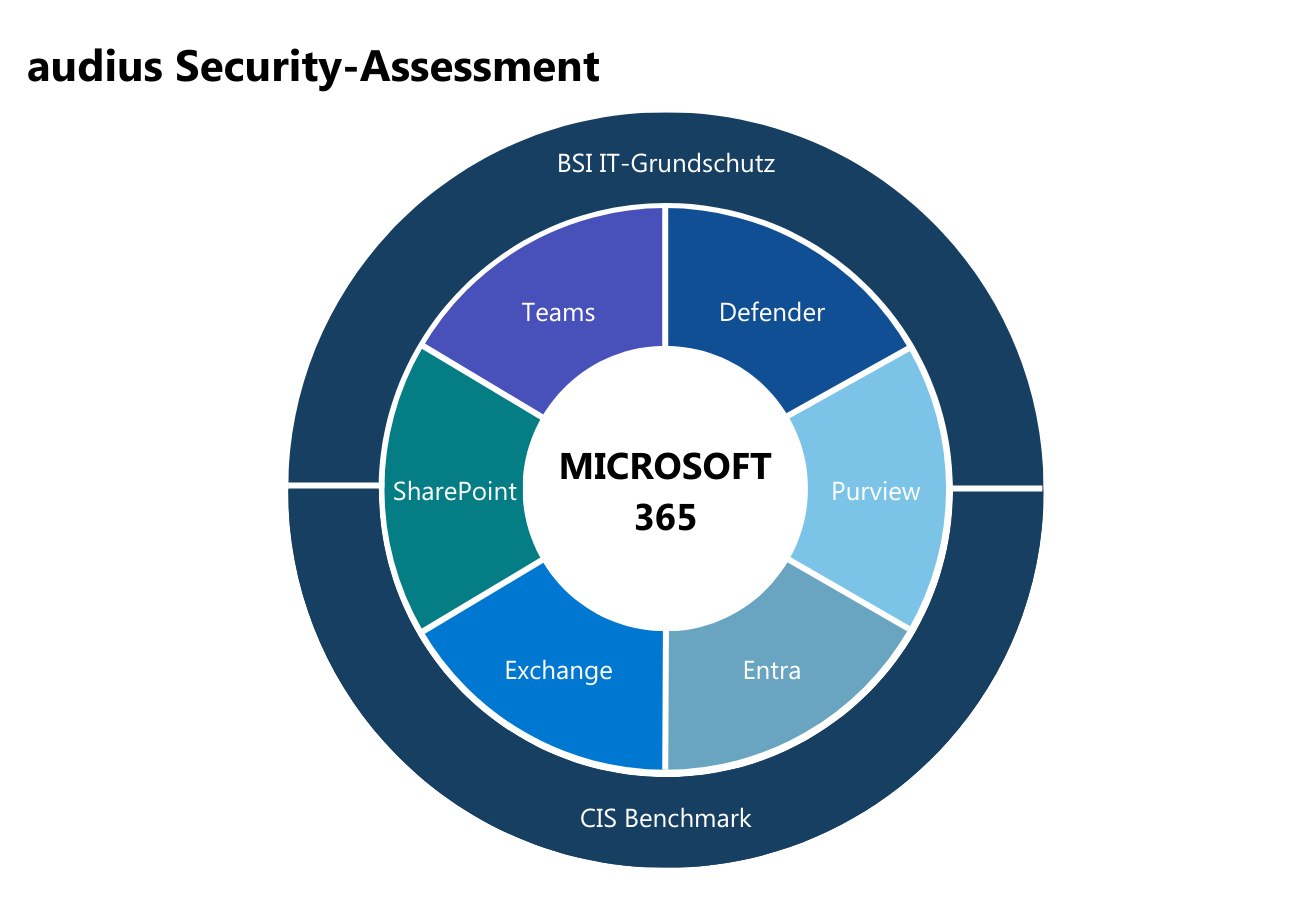

Zu guter Letzt – Führen Sie regelmäßige Sicherheitsüberprüfungen und Audits Ihrer Microsoft 365-Umgebung durch, um potenzielle Sicherheitslücken zu identifizieren und zu beheben. Unser audius Microsoft 365 Security Assessment betrachtet unter anderem auch jene Schwachstellen, welche im Rahmen einer Phishing Attacke ausgenutzt werden können.

Normaler Abstand nach oben

Normaler Abstand nach unten

Wir zeigen Ihnen gerne die Möglichkeiten auf, die sich für Ihr Unternehmen ergeben können. Sprechen Sie uns an, wir freuen uns auf Sie!

Warum audius?

Normaler Abstand nach oben

Normaler Abstand nach unten

Wir sind ein führendes mittelständisches IT- und Softwareunternehmen mit langer Erfahrung, State-of-the-art-Technologien, zertifiziertem Qualitätsmanagement und preisgekrönten Innovationen. Der Fokus auf die Bedürfnisse von Kunden ist aus unserer Sicht die Grundlage des Erfolgs – der Kunden und auch unseres eigenen. Gegründet im Jahr 1991, betreuen wir heute Kunden aller Branchen und Größen weltweit.