Biographie

Maren Witkowski ist im Cloud-Consulting-Team bei audius und dort in verschiedenen Cloud-Projekten für das jeweilige Projekt- und Service-Management tätig. Als AWS Certified Solution Architect versteht sie die technischen Zusammenhänge und ist auf das AWS Security Gebiet spezialisiert.

Normaler Abstand nach oben

Normaler Abstand nach unten

Cloud-Einrichtungen nach dem Prinzip „einmal und fertig“ funktionieren in der Praxis nicht. Wer die Cloud als Produkt versteht – mit klaren Versionen, einer Roadmap, Support und Messgrößen – beschleunigt die Entwicklung und optimiert den Betrieb, reduziert die Risiken und hält Governance-Vorgaben ein. Genau dort setzt modernes Platform Engineering und eine belastbare AWS Landing Zone an.

Von der Cloud-Migration zum Plattform-Gedanken

Normaler Abstand nach oben

Normaler Abstand nach unten

Viele Organisationen gehen die Cloud als ein klassisches Projekt an: Umgebung aufbauen, Workloads migrieren, Haken dran. In der Realität führt dieser Ansatz mit späteren Einzelanpassungen schnell zu einem Konfigurationsdrift, manuellen Workarounds, Sicherheitslücken und steigender Komplexität. Gleichzeitig wachsen die Erwartungen an Sicherheit, Compliance, Kostentransparenz und Geschwindigkeit.

Doch warum ist das so? Eine Cloud-Plattform ist kein statisches Ergebnis, sondern ein kontinuierlich weiterentwickeltes Betriebsmodell. Teams benötigen eine stabile Basis, klar definierte Verantwortlichkeiten, automatisierte Standards und gesicherte Wege in die Produktion. Kurz: Eine Cloud-Plattform muss als Produkt geführt werden – mit Nutzerfokus, Versionierung, Observability und konsequenter Automatisierung.

Was macht eine Cloud-Plattform zum Produkt?

Normaler Abstand nach oben

Normaler Abstand nach unten

Produkt statt Projekt bedeutet, die Plattform entlang klarer Produktmerkmale zu führen:

- Nutzerzentriert:

Die Hauptkunden der Plattform sind Entwicklungs- und Betriebsteams, Security, Compliance und FinOps. Hierfür sind „Serviceangebote“ zu definieren, wie beispielsweise Netzwerk-on-demand, standardisierte Laufzeitumgebungen, Verwaltung von Secrets, Datenzugriff und Self-Service-Kataloge. Das reduziert das Ticketaufkommen, Wartezeiten und erhöht die Autonomie der Teams innerhalb definierter Leitplanken. - Versioniert:

Änderungen erfolgen als Releases mit Changelog und definierten Abnahmekriterien. Breaking Changes werden angekündigt und Migrationspfade bereitgestellt. So bleibt der Betrieb planbar und auditierbar. - Observierbar:

Observability umfasst durchgängiges Logging, Metriken und Tracing sowie klare Service-KPIs (z. B. Bereitstellungszeiten, Fehlerraten, Policy-Verletzungen). Dashboards schaffen Transparenz für den Betrieb und das Management. - Wartbar:

Infrastructure-as-Code (IaC) mit Modulen, Patch-Zyklen und wiederholbaren Pipelines senkt den manuellen Aufwand und die Fehlerquoten. Standardisierte Module sind getestet und dokumentiert. - Sicher- und compliant-by-design:

Vordefinierte, geprüfte „Golden Paths“ führen Teams schnell und sicher in Produktion. Policy-as-Code, Identity- und Richtlinien-Templates sowie Standard-Backups stellen Sicherheit und Compliance per Default sicher.

Dieser Produktblick ist der Kern von Platform Engineering: Wir bauen eine Plattform als Produkt, die den sicheren, effizienten und wiederholbaren Weg in die Cloud bereitstellt – statt ihn jedes Mal neu zu erfinden.

Wie wir das in AWS umgesetzt haben

Normaler Abstand nach oben

Normaler Abstand nach unten

In AWS spricht man beim Platform Engineering nach Produktgedanke von einer AWS Landing Zone. Eine Landing Zone ist die strukturierte, mandantenfähige Grundarchitektur, die u.a. Identity Management, Netzwerk, Sicherheit, Monitoring, Logging und Kosten standardisiert.

Unsere Leitprinzipien und Bausteine:

Multi-Account-Strategie:

Trennung nach Umgebungen (z. B. Sandbox, Dev, Test, Prod), Domänen oder Workloads. Zentrale Accounts für Logs, Security, Netzwerk, Shared Services. Das reduziert Sicherheitsrisiken und vereinfacht die Berechtigungsvergabe und Audits.

End-to-end automatisiert:

Zentrale Steuerung via Terraform-Code als IaC in Azure DevOps Pipelines mit CI/CD-Integration (Continuous Integration/Continuous Deployment). Änderungen durchlaufen Reviews, Tests und Freigaben. Rollbacks sind definiert.

Native AWS-Services:

Wir nutzen bewährte AWS-Services für Backup, Monitoring, Patching und Kostenkontrolle.

- Backup und Patching: AWS Backup, Systems Manager Patch Manager und Parameter Store

- Monitoring und Observability: Amazon CloudWatch, AWS X-Ray, zentrale Log-Sammlung in S3 mit Lake-Ansatz

- Kosten und FinOps: AWS Cost Explorer, Budgets, Tags und automatisierte Kostenberichte

- Identitäten und Zugriff: AWS Organizations & IAM Identity Center mit vordefinierten Rollen

Security und Compliance nach Best Practices:

- Zentrale Orchestrierung über Security Hub, Amazon GuardDuty und AWS Config

- Einheitliche Service Control Policies (SCPs)

- Standardisierte Netzwerk- und Egress-Patterns o Verschlüsselte Datenpfade

- Key-Management über KMS. o Findings laufen in ein konsolidiertes Dashboard – mit definierten Eskalationspfaden und Playbooks.

- Mehr über die Rolle des AWS Security Hubs als zentrales Sicherheits-Orchestrierungstool erfahren Sie in diesem Blogbeitrag.

Governance als Code:

Policy-as-Code und Compliance-Kontrollen werden versioniert, getestet und kontinuierlich ausgerollt. Die Audit-Readiness wird damit Teil des täglichen Betriebs, nicht eines Sonderprojekts.

Diese Umsetzung ist das Rückgrat der audius secured AWS platform: Eine AWS-native Landing Zone mit skalierbarer Multi-Account- & Multi-Region-Architektur, zentralisiertem CI/CD, durchgängiger Sicherheitsstrategie und klaren Leitplanken. Mehr zur audius secured AWS platform erfahren Sie auch in diesem Blogbeitrag.

Warum dieser Ansatz Vorteile bringt

Normaler Abstand nach oben

Normaler Abstand nach unten

Unsere Plattform liefert einen messbaren Mehrwert für verschiedene Kernziele in Betrieb, Sicherheit und Effizienz:

- Schnelleres Onboarding: Standardisierte Accounts, Rollen und Pipelines verkürzen die Time-to-First-Deploy. Teams starten auf den „Golden Paths“, ohne Ticketketten.

- Weniger Support-Tickets: Self-Service mit klaren Guardrails und dokumentierten Modulen verhindert wiederkehrende Anfragen. Policies und Pipelines fangen Fehler frühzeitig ab.

- Mehr Wiederverwendbarkeit: Versionierte Module (Netzwerk, Observability, Datenzugriff, Secrets) sind in IaC-Repositories verfügbar. Jede Änderung ist nachvollziehbar und testbar.

- Sicherheit und Compliance als Default: Security Hub, GuardDuty, Inspector und Config mit zentralen Regeln und Remediation-Playbooks machen sichere Standards zum Ausgangszustand, nicht zur Ausnahme.

- Automatisiertes Testing und Governance: Unit- und Integrationstests für IaC, Policy-Tests (z. B. mittels Open Policy Agent), Drift Detection und kontinuierliche Compliance-Checks sichern die Qualität im Tagesgeschäft.

- Transparenz über Kosten, Performance und Verfügbarkeit: Dashboards und KPIs schaffen Entscheidungsgrundlagen für Budget, Kapazität und Optimierung.

- Stabilität bei Veränderungen: Versionierte Plattform-Updates, kontrollierte Rollouts und definierte Migrationspfade erlauben eine planbare Weiterentwicklung ohne Kontrollverlust.

Best Practices aus dem Platform Engineering

Normaler Abstand nach oben

Normaler Abstand nach unten

Damit die Plattform dauerhaft Nutzen stiftet, haben sich folgende Prinzipien bewährt:

- Klare Verantwortlichkeiten: Product Owner für die Plattform, definiertes Backlog und klare Roadmap, abgestimmte SLAs.

- Dokumentation und Enablement: Kurze, präzise Runbooks, Pattern-Kataloge, Referenzarchitekturen und Schulungen sichern das Know-how.

- Messbar machen: Plattform-KPIs wie „Lead Time for Changes“, „Change Failure Rate“, „Provisioning Time“ und „Policy Violations“ helfen bei der Bewertung und Einschätzung der Leistungsfähigkeit.

- Guardrails vor Gates: Möglichst viel automatisiert erlauben, nur das Nötige verbieten. Governance als Enabler, nicht als Bremse.

- Standardisieren, wo es zählt; flexibilisieren, wo es Wert schafft: 80/20-Prinzip bei Services und Patterns, definierte Exceptions mit Review-Option.

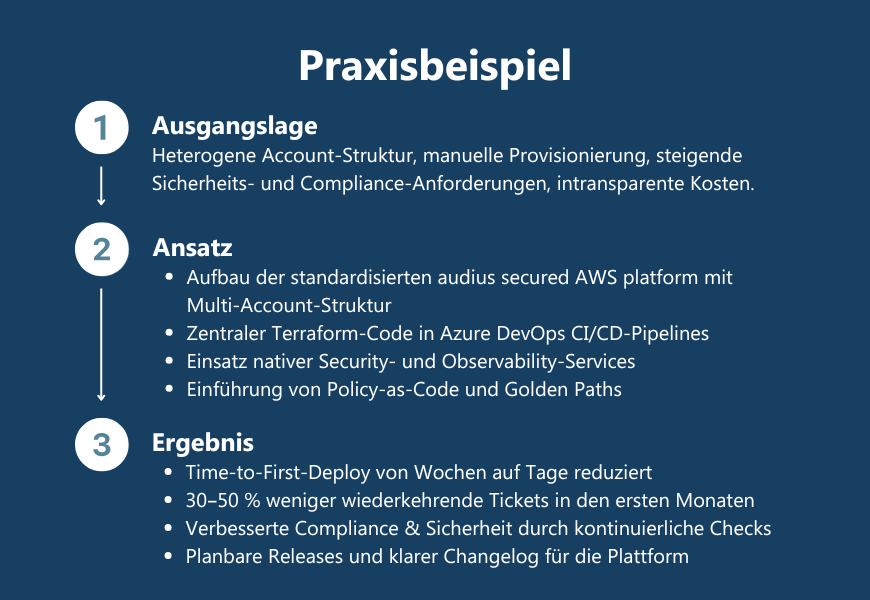

Praxisbeispiel

Unser Beispiel verdeutlicht die Vorzüge des Platform Engineerings und der audius secured AWS platform.

Wie audius Sie unterstützt

Normaler Abstand nach oben

Normaler Abstand nach unten

Wir liefern mit der audius secured AWS platform eine vollständig automatisierte, AWS-native Landing Zone mit zentralisiertem CI/CD, umfassender Sicherheitsstrategie, Monitoring und Threat Detection, BSI C5- und DSGVO-Kompatibilität sowie skalierbarer Multi-Account- & Multi-Region-Architektur. Individuell auf Ihre Wünsche anpassbar und mit klarem Fokus auf Governance und Compliance.

Kontaktieren Sie uns – wir begleiten Sie von der ersten Analyse bis zum Betrieb.